Carte bleue, Visa, Mastercard, Amex, la carte de crédit est partout. Vous êtes nombreux à connaître par coeur le numéro de votre carte bleue, mais savez-vous ce qu'ils signifient ? Contrairement à ce qu'on peut penser, les quatre quadruplets de votre carte bleue ne sont pas le fruit du hasard. ...

Lire Plus »[Hacking] Stealing cookies : Comment voler les cookies

Stealing cookies, c'est-à-dire les données en danger Malgré l'arrivée en douce des web SQL, cookies restent des éléments qui stockent des données souvent sensibles. D'où il est très important d'éviter qu'ils soient volés. En anglais on parle de l'attaque "stealing cookies" qui consiste à récupérer les informations liées au cookies ...

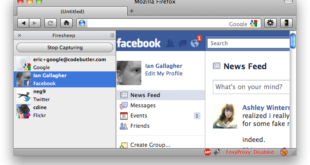

Lire Plus »Comment pirater un compte Facebook, Twitter, Gmail, etc…. avec Firesheep

Firesheep : Hijacking Présenté à la Toorcon et développé par Eric Butler, Firesheep est une extension pour Firefox qui permet de sniffer sur le réseau local, les sessions HTTP non chiffrées qui transitent sur le réseau, permettant ainsi aux petits malins d'accèder directement à vos comptes Google, Twitter, Facebook, ...

Lire Plus »Les Cartes SIM/USIM (GSM)

Tutoriel sur les cartes SIM et USIM sur GSM : DOWNLOAD : Les Cartes SIM-USIM

Lire Plus »Comment pirater la wifi (plusieurs tutos)

Faille dans le protocole WPA-WPA2 : WPA2_200 Comprendre la sécurité du Wireless : WEP-WPA-WPA2 Cracker une clé WPA facilement... C'est possible, si le WPS est activé sur votre routeur ! Le WPS est un standard qui permet simplement en entrant un code à 8 chiffres de se connecter à un réseau sécurisé ...

Lire Plus »Créer un logiciel fake (phishing)

Tutoriel en pdf : DOWNLOAD : fake logiciel

Lire Plus »Scanner des failles VNC avec Dfind

DOWNLOAD : Scanner des failles VNC avec Dfind

Lire Plus »Attention aux photos un peu trop bavardes

Attention aux photos un peu trop bavardes Les photos numériques renferment beaucoup d'informations... On sait par exemple de quelle manière était réglé l'appareil photo qui l'a prise, la marque et le modèle de celui-ci, sa description, avec quel logiciel elle a été retouchée...etc et même la miniature de la ...

Lire Plus »Créez votre propre serveur d’emails jetables

Si vous cherchez un moyen de créer vos propres emails jetables afin de polluer le net de vos commentaires douteux ou tout simplement vous inscrire sur des tas de services qui de toute façon vont vous spammer, il existe un script bien pratique pour ça. Son nom ? emailPoubelle. Une ...

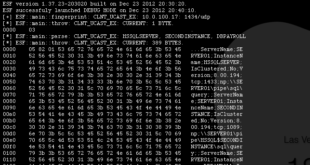

Lire Plus »Attaque d’un serveur : Prise d’empreinte

pirater un serveur : Prise d'empreinte DOWNLOAD : attaque d'un serveur - prise d'empreinte

Lire Plus »Sniffer traffic wireless (Wireshark)

Sniffer traffic wireless (Wireshark) DOWNLOAD : wireless sniffer

Lire Plus »Applications Facebook : Quels Risques pour l’Entreprise ?

Applications Facebook : Quels Risques pour l'Entreprise ? DOWNLOAD : SSTIC2010-Article-Applications_Facebook_Quels_Risques_pour_l_Entreprise-ondrejeck_bru_fahrner_

Lire Plus »Le social engineering

Le social engineering : Cette méthode, pas très employée en France, est pourtant de loin celle permet d'infiltrer le plus de systèmes (et en particulier de gros systèmes).. En effet il permet d'exploiter la faille la plus grosse de toute entreprise ou système informatique : LE PERSONNEL ! Le social ...

Lire Plus »Copie de processus et reconstruction de binaires

|=--------=[ Copie de processus et reconstruction de binaires ]=---------=| 1.0 - Résumé 2.0 - Introduction 3.0 - Principes 4.0 - Background 5.0 - Pré-requis 6.0 - Conception et implémentation 6.1- Récupérer les informations d'un processus 6.2- Récupérer les données binaires d'un processus en mémoire 6.3- Trier/nettoyer et enregistrer les données ...

Lire Plus »Le Flooding

Le flooding brute Le ping-flood Cette attaque est la plus commune et la plus connue. Cette fois, on ne veut pas crasher l'ordinateur distant mais le saturer, de façon à ce qu'il ne puisse plus communiquer. Les attaques de flood TCP/IP essaient de simplement surcharger la bande passante sur le ...

Lire Plus »Dénis de Service

Les Denial of Service (DoS) Notre but n'est pas de fournir des outils tout prêts à utiliser afin d'effectuer des DoS performants. Ceci dit, il nous paraît important de se familiariser avec les techniques de détournement de TCP/IP (TCP/IP Hijack), c'est pourquoi nous allons ici vous exposer brièvement la théorie de certaines ...

Lire Plus »HTTP Splitting

HTTP Request Splitting Aussi communément appellé HTTP Request Smuggling, ce type particulier de faille est plutôt un problème d'implémentation de la part des serveurs Web, Firewalls ou serveurs proxy. Le but est d'injecter des requêtes spécialement conçues pour prendre parti de ces erreurs de conceptions ou du moins de non-respects de ...

Lire Plus »Le Directory Traversal

Définition Le directory traversal (parfois appellé directory transversal) n'est pas réellement une faille spéciale mais une technique de navigation qui peut souvent être exploitée (souvent spécifique des langages et du serveur Web). En fait, on se sert des liens symboliques . et .. qui signifient respectivement "le dossier où je me trouve" et "le dossier parent de ...

Lire Plus »