Stealing cookies, c'est-à-dire les données en danger Malgré l'arrivée en douce des web SQL, cookies restent des éléments qui stockent des données souvent sensibles. D'où il est très important d'éviter qu'ils soient volés. En anglais on parle de l'attaque "stealing cookies" qui consiste à récupérer les informations liées au cookies ...

Lire Plus »Elle explique comment faire sortir son lait du sein

Une fille au gros nichons explique comment faire sortir le lait de son sein.

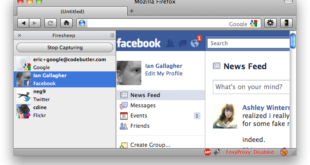

Lire Plus »Comment pirater un compte Facebook, Twitter, Gmail, etc…. avec Firesheep

Firesheep : Hijacking Présenté à la Toorcon et développé par Eric Butler, Firesheep est une extension pour Firefox qui permet de sniffer sur le réseau local, les sessions HTTP non chiffrées qui transitent sur le réseau, permettant ainsi aux petits malins d'accèder directement à vos comptes Google, Twitter, Facebook, ...

Lire Plus »Exercice pour devenir mentaliste (Difficile 6)

Aujourd'hui, Il s’agira d’ une phase de « secret story 6″. Ce genre d’émission de télé-réalité est très utile, pour ceux qui comme moi analyse le non verbale. N’oubliez pas que la détection des micro-expressions est très importante pour tous ceux qui veulent apprendre à améliorer leurs interactions avec ...

Lire Plus »Comment pirater un satellite ?

pirater un satellite : Le hacker Adam Laurie a fait une super présentation avant-hier à la conférence Blackhat au sujet des satellites... En effet, avant, les satellites c'était du code propriétaire et du matériel non documenté (ou très peu)... Maintenant, c'est du code open source, une interface ethernet, un ...

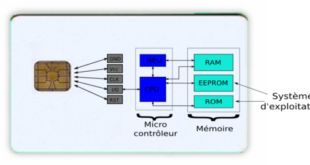

Lire Plus »Les Cartes SIM/USIM (GSM)

Tutoriel sur les cartes SIM et USIM sur GSM : DOWNLOAD : Les Cartes SIM-USIM

Lire Plus »[VIP] Hacking RAM (mémoire)

DOWNLOAD : WP-HckRAM

Lire Plus »Créer un logiciel fake (phishing)

Tutoriel en pdf : DOWNLOAD : fake logiciel

Lire Plus »Scanner des failles VNC avec Dfind

DOWNLOAD : Scanner des failles VNC avec Dfind

Lire Plus »Créez votre propre serveur d’emails jetables

Si vous cherchez un moyen de créer vos propres emails jetables afin de polluer le net de vos commentaires douteux ou tout simplement vous inscrire sur des tas de services qui de toute façon vont vous spammer, il existe un script bien pratique pour ça. Son nom ? emailPoubelle. Une ...

Lire Plus »Exercice pour devenir mentaliste (Moyen 11)

Ici pas de mensonges (si on peut dire) il s’agit d’analyser la scène, et le langage corporel de l’homme sur la photo. C’est une conférence de presse, qui plus est, coupée au montage, on a donc très peu d’éléments. Trop peu pour établir une réelle Baseline, mais assez pour en établir ...

Lire Plus »tutoriel vidéo : Le fonctionnement de l’hypnose

Le fonctionnement de l'hypnose : tutoriel en vidéo pour bien comprendre comment fonctionne l'hypnose

Lire Plus »Remèdes de grand mère

Table de matière : 1. Abcès 16. Coupure nonprofonde 2. Acné juvénile 17. Courbatures 3. Ampoules 18. Crampes nocturnes 4. Angine 19. Cuite ou gueule de bois 5. Aphtes bois 6. Arthrite 20. Dents l.Arthrose 21. Diarrhée 8. Brûlures 22. Digestion lourde 9. Cheveux ternes 23. Douleurs de ventre ...

Lire Plus »Tutoriel : Comment pirater un interphone

Les portiers téléphoniques I - Introduction D'habitude, pour phreaker, quelque soit la box utilisée ou le but recherché, on passe par une borne téléphonique, une cabine, une ligne, ou on téléphone à des VMB et autres. Dans ce texte, nous allons expliquer une nouvelle petite expérience, qui consiste à phreaker ...

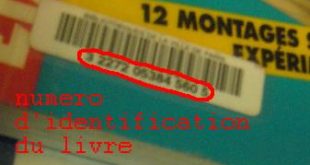

Lire Plus »Usurpation d’identité de livre à la bibliothèque

Subterfuge a la bibliotheque Introduction Voila dans cet article je vais vous enseigner une technique que j'ai mise au point sur la facon de voler des livres dans les bibliotheques. J'ai pris ici comme terrain d'entraînement la mairie de Paris. Tout d'abord, il faut savoir que dans les bibliotheques chaque ...

Lire Plus »Communications avec cartes à puces

|=--------=[ Introduction for Playing Cards for Smart Profits ]=--------=| |=----------------------------------------------------------------------=| -------=[ Sommaire ]=------- 1 - Introduction 2 - A propos du standard ISO7816 2.1 - Réception de Anwer to Reset 2.2 - Emission de commandes 2.3 - Réception de réponses 2.4 - Exemples 2.5 - Vos droits 3 - SmartCard ...

Lire Plus »Carding : Les bandes magnétiques

LES BANDES MAGNÉTIQUES Prologue: Ce deuxième article sur les bandes magnétiques vient compléter mon dernier cours sur les cartes synchrones et asynchrones. Dans cet article, je traiterais, dans une première partie de la technologie des bandes magnétiques, puis dans la seconde, de son application dans l'environnement des cartes bancaires. >>>>>La ...

Lire Plus »Utiliser les lignes des bâtiments pour téléphoner gratuitement (hacker allopass)

Utiliser les lignes des bâtiments pour téléphoner gratuitement Soirée avec AlloPass : Utiliser les lignes des bâtiment pour appeler (hacker allopass) Soirée avec AlloPass INTroduction Holla, ce mois-ci, je vais vous montrer en quelques étapes, un moyen de se faire du cash avec AlloPass. Là je vous parle de ...

Lire Plus »