La plupart des distributeurs automatiques de Coca fabriqués depuis la fin des années 90 peuvent être piratés à l’aide d’un simple code d’accès. Une fois le code saisi, vous pouvez trouver toute sorte d’informations concernant les ventes de la machine, consulter sa rentabilité et épater vos amis avec votre prouesse ...

Lire Plus »Comment pirater un site Internet avec du HTML

Si vous maîtrisez le HTML et le JavaScript, alors vous pouvez accéder aux sites Web protégés par des mots de passe. Vous voulez savoir comment ? Lisez plutôt ce qui suit … 1 Ouvrez le site que vous voulez pirater. Tapez un nom d'utilisateur et un mot de passe quelconques ...

Lire Plus »[Hacking] Stealing cookies : Comment voler les cookies

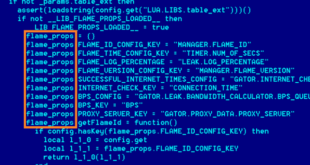

Stealing cookies, c'est-à-dire les données en danger Malgré l'arrivée en douce des web SQL, cookies restent des éléments qui stockent des données souvent sensibles. D'où il est très important d'éviter qu'ils soient volés. En anglais on parle de l'attaque "stealing cookies" qui consiste à récupérer les informations liées au cookies ...

Lire Plus »Comment pirater un satellite ?

pirater un satellite : Le hacker Adam Laurie a fait une super présentation avant-hier à la conférence Blackhat au sujet des satellites... En effet, avant, les satellites c'était du code propriétaire et du matériel non documenté (ou très peu)... Maintenant, c'est du code open source, une interface ethernet, un ...

Lire Plus »Virus : Code Source Email Worm Win32

email worm source code DOWNLOAD : Source Email Worm Win32

Lire Plus »Comment pirater la wifi (plusieurs tutos)

Faille dans le protocole WPA-WPA2 : WPA2_200 Comprendre la sécurité du Wireless : WEP-WPA-WPA2 Cracker une clé WPA facilement... C'est possible, si le WPS est activé sur votre routeur ! Le WPS est un standard qui permet simplement en entrant un code à 8 chiffres de se connecter à un réseau sécurisé ...

Lire Plus »faire face aux flics (Méthodes des flics)

L'article suivant est divisé en trois parties. La première et la seconde partie sont des interviews faite par The Circle of lost Hackers. Les personnes interviewées sont des hackers bustés [NDT-1]. Vous pouvez apprendre, par leur expérience, comment les flics travaillent dans leur pays respectifs. La dernière partie de l'article ...

Lire Plus »[VIP] Hacking RAM (mémoire)

DOWNLOAD : WP-HckRAM

Lire Plus »Créer un logiciel fake (phishing)

Tutoriel en pdf : DOWNLOAD : fake logiciel

Lire Plus »Comment ouvrir les cadenas Master Locks ?

Avez vous déjà voulu impressionner vos amis en tentant d'ouvrir un de ces cadenas à code rotatif (Master Locks) sans y parvenir ? Dans ce cas, lisez la suite. La companie qui fabrique ces cadenas les à construit avec un système de protection. Si vous appuyez fermement sur son anneau, ...

Lire Plus »Scanner des failles VNC avec Dfind

DOWNLOAD : Scanner des failles VNC avec Dfind

Lire Plus »Tutoriel : Comment pirater un interphone

Les portiers téléphoniques I - Introduction D'habitude, pour phreaker, quelque soit la box utilisée ou le but recherché, on passe par une borne téléphonique, une cabine, une ligne, ou on téléphone à des VMB et autres. Dans ce texte, nous allons expliquer une nouvelle petite expérience, qui consiste à phreaker ...

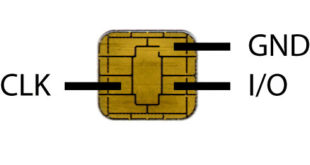

Lire Plus »Un framework de fuzzing pour cartes à puce : application aux protocoles EMV

tutorial carding Un framework de fuzzing pour cartes à puce : application aux protocoles EMV DOWNLOAD : SSTIC2011-Article-framework_de_fuzzing_pour_cartes_a_puce-lancia

Lire Plus »Communications avec cartes à puces

|=--------=[ Introduction for Playing Cards for Smart Profits ]=--------=| |=----------------------------------------------------------------------=| -------=[ Sommaire ]=------- 1 - Introduction 2 - A propos du standard ISO7816 2.1 - Réception de Anwer to Reset 2.2 - Emission de commandes 2.3 - Réception de réponses 2.4 - Exemples 2.5 - Vos droits 3 - SmartCard ...

Lire Plus »Carding : Les bandes magnétiques

LES BANDES MAGNÉTIQUES Prologue: Ce deuxième article sur les bandes magnétiques vient compléter mon dernier cours sur les cartes synchrones et asynchrones. Dans cet article, je traiterais, dans une première partie de la technologie des bandes magnétiques, puis dans la seconde, de son application dans l'environnement des cartes bancaires. >>>>>La ...

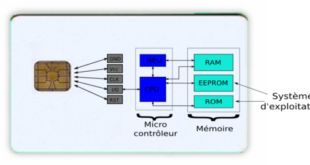

Lire Plus »Analyse des cartes à puces (téléphoniques et bancaires)

Analyse des cartes à puces (téléphoniques et bancaires) Analyse des cartes à puces (téléphoniques et bancaires) Le domaine des cartes à puce est caractérisé par deux grand types d'architecture: -L'architecture synchrone ou télécartes -L'architecture asynchrone Les cartes synchrones: Exemple d'utilisation: les cartes téléphoniques I] Architecture Une carte synchrone est une ...

Lire Plus »Utiliser les lignes des bâtiments pour téléphoner gratuitement (hacker allopass)

Utiliser les lignes des bâtiments pour téléphoner gratuitement Soirée avec AlloPass : Utiliser les lignes des bâtiment pour appeler (hacker allopass) Soirée avec AlloPass INTroduction Holla, ce mois-ci, je vais vous montrer en quelques étapes, un moyen de se faire du cash avec AlloPass. Là je vous parle de ...

Lire Plus »tutoriel carding

Le fantasmatique monde du ___ _____ ____ ____ __ _ _ ___ /__/ /___ / / / ) / _ / / / / \ // /__/ //_ //_ // / /__/ / /// / / / /\\ // // __ /__/ /_//_/ /_/ \\ /___/ /_/ /_/ \\/ //_// ...

Lire Plus »