Logiciel DDOS très efficace ! DOWNLOAD : Good Bye 5.0 Final V.

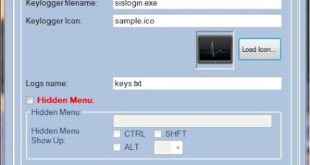

Lire Plus »Albertino Simple Keylogger

Albertino Simple Keylogger DOWNLOAD : akcfinal

Lire Plus »Comment pirater une voiture à distance (hijacking)

Il s'agit d'hijacking radio pour le protocole RDS-TMC, qui tiens au courant des appareils comme les GPS du trafic en temps réel. Bonne lecture ;) |=-----------------------------------------------------------------------=| |=-----------------=[ Hijacking de signal d'informations ]=--------------=| |=-----------------------------------------------------------------------=| --[ Contents 1. - Introduction 2. - Motivation 3. - RDS 4. - RDS-TMC 2. - Circuit ...

Lire Plus »Activation des cartes à puce sans contact à l’insu du porteur

DOWNLOAD : SSTIC08-article-Boursier_Girard_Mourtel-Activation_Cartes_Puce_Sans_Contact_Insu_Porteur

Lire Plus »Pirater les panneaux de signalisation

Panneaux Signalisation Ver-Mac Partie I Hep :D ! Vous êtes 2 et vous vous demandez peut-être quoi faire de votre peau au crépuscule d'une soirée chaude, humide et étoilée ?? Bien, j'ai sûrement une bonne idée de ce dont vous pourriez en faire... Pourquoi ne pas sortir sur le terrain ...

Lire Plus »Ecoute radio/GPS

Hijacking de signal d'informations de trafic RDS-TMC Il s'agit donc d'hijacking radio pour le protocol RDS-TMC, qui tiens au courant des appareils commes les GPS du trafic en temps réel. |=-----------------------------------------------------------------------=| |=-----------------=[ Hijacking de signal d'informations ]=--------------=| |=----------------------=[ de trafic RDS-TMC ]=--------------------=| |=-----------------------------------------------------------------------=| --[ Contents 1. - Introduction 2. - ...

Lire Plus »Pirater les feux de circulation

/* * Ceci est prurement educatif; * Toute connaissance gagnee dans ce document s'impose d'elle-meme et donc * l'auteur ne peut etre tenu responsable. Toute activite resultant de * connaissances gagnees dans ce document n'est pas imputable a l'auteur. * Si vous n'acceptez pas cela, priere de vous abstenir de ...

Lire Plus »Tutoriel : écoute téléphonique

(UNE LEÇON DE BASE DANS L'ART DE L'ÉCOUTE) -=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=-=- PARTIE I: LA LOI Loi Fédérale : La section 605 du Titre 47 du code US. interdit l'interception de communications et la divulgation de communications interceptées excepté par les personnes décrites dans la section 119 du titre 18 (Un partie de ...

Lire Plus »Applications Facebook : Quels Risques pour l’Entreprise ?

Applications Facebook : Quels Risques pour l'Entreprise ? DOWNLOAD : SSTIC2010-Article-Applications_Facebook_Quels_Risques_pour_l_Entreprise-ondrejeck_bru_fahrner_

Lire Plus »Le social engineering

Le social engineering : Cette méthode, pas très employée en France, est pourtant de loin celle permet d'infiltrer le plus de systèmes (et en particulier de gros systèmes).. En effet il permet d'exploiter la faille la plus grosse de toute entreprise ou système informatique : LE PERSONNEL ! Le social ...

Lire Plus »Hacking your brain : La projection de la conscience

|=-----------------------------------------------------------------------=| |=----------------=[ Hacking your brain : ]=------------------=| |=----------------=[ La projection de la conscience ]=------------------=| |=-----------------------------------------------------------------------=| Nous vous entendons déjà : "en quoi ce sujet a à voir avec le piratage informatique ?". Et bien, comme nous l'avons déjà mentionné dans d'autres articles, pour nous, le hacking n'est pas que de ...

Lire Plus »Injections SQL avancées

Dans l'article précédent d'introduction aux injections SQL, nous avons entrevu les possibilités offertes par l'introduction de données dynamiques dans les requêtes SQL sans nettoyage des entrées. En réalité, bien qu'il ne possède pas la puissance de Turing, le langage SQL offre un panel large de possibilités permettant d'envisager des compromissions ...

Lire Plus »Injection SQL

Définition Le nom parle de lui-même : cette faille apparaît quand il est possible d'injecter du code SQL dans les requêtes SQL qui sont faites dans une page web. C'est actuellement la "meilleure" vulnérabilité Web en rapport fréquence/surface d'exploitation. Les conséquences d'une faille SQL peuvent être multiples, du contournement de ...

Lire Plus »[VIP] Technique Hacking

Technique Hacking DOWNLOAD : EN-Hacking Technique

Lire Plus »Analyse forensique d’un systeme Windows

Analyse forensique d'un systeme Windows DOWNLOAD : Analyse_forensique_d_un_systeme_Windows

Lire Plus »[VIP] Logiciel de DDOS des anonymous

Utiliser LOIC sur Windows Quand la "guerre informatique" devient un phénomène réel, il est normal que chacun puisse s'informer librement. Cet article explique le fonctionnement d'un outil souvent utilisé dans les attaques de sites web : LOIC. Le logiciel LOIC (Low Orbit Ion Cannon), très utilisé par les ...

Lire Plus »[VIP] Comment pirater un distributeur de billets

Comment pirater un distributeur de billets : Deux pirates de distributeurs de billets arrêtés. Il utilisait le mot de passe par défaut des machines pour empocher l'argent. Le premier cas d'escroquerie informatique à l'encontre d'un distributeur de billets avait été relevé en 2006, en Virginie. Un pirate avait joué ...

Lire Plus »Un Hacker pirate une chaine de télé en direct

[11 Feb 2013] An emergency warning about the “bodies of the dead rising from their graves and attacking the living” has been broadcast on Montana Television Network. The network stated that the Emergency Alert System was hacked, and that there was no emergency. The bogus warning was transmitted on KRTV ...

Lire Plus »