"Le monde des Zels" est un monde décalé remplit de personnes (les zeliens) ayant comme seule occupation de passer de bons moments sans se prendre la tete, sans se préoccuper des innombrables conneries de la vie. Ce texte leur est dédié. L'INTELLIGENCE A LA PORTÉE DU CON (ne concerne que ...

Lire Plus »Un peu de SE chez Tiscali/Scarlet

Un peu de SE chez Tiscali/Scarlet Il y a quelques temps j'ai réussi à faire un gentil social engineering chez Tiscali, et ce sans le vouloir ! A part des blagues téléphoniques, je n'avais jusque là jamais experimenté le SE par téléphone (ou alors m'en souviens pas), et c'est le ...

Lire Plus »Le social engineering

Le social engineering : Cette méthode, pas très employée en France, est pourtant de loin celle permet d'infiltrer le plus de systèmes (et en particulier de gros systèmes).. En effet il permet d'exploiter la faille la plus grosse de toute entreprise ou système informatique : LE PERSONNEL ! Le social ...

Lire Plus »Recueil et analyse de la preuve numérique

Recueil et analyse de la preuve numérique DOWNLOAD : SSTIC08-Duvinage-Recueil_analyse_de_la_preuve_numerique

Lire Plus »L’expertise judiciaire

L'expertise judiciaire DOWNLOAD : SSTIC08-article-Gratzer_Naccache-Law_Enforcement_Forensics_Mobile_Communications

Lire Plus »Hacking your brain : La projection de la conscience

|=-----------------------------------------------------------------------=| |=----------------=[ Hacking your brain : ]=------------------=| |=----------------=[ La projection de la conscience ]=------------------=| |=-----------------------------------------------------------------------=| Nous vous entendons déjà : "en quoi ce sujet a à voir avec le piratage informatique ?". Et bien, comme nous l'avons déjà mentionné dans d'autres articles, pour nous, le hacking n'est pas que de ...

Lire Plus »Copie de processus et reconstruction de binaires

|=--------=[ Copie de processus et reconstruction de binaires ]=---------=| 1.0 - Résumé 2.0 - Introduction 3.0 - Principes 4.0 - Background 5.0 - Pré-requis 6.0 - Conception et implémentation 6.1- Récupérer les informations d'un processus 6.2- Récupérer les données binaires d'un processus en mémoire 6.3- Trier/nettoyer et enregistrer les données ...

Lire Plus »Récupérer et falsifier des empreintes digitales

Récupérer et falsifier des empreintes digitales Introduction Comme on peut le voir, ce texte est séparé en deux parties. La première nous explique une technique permettant de récupérer des empreintes digitales sur de nombreux objets. La deuxième, qui est en fait une traduction d'un texte paru sur l'ex-forum de l'ex-Shadow ...

Lire Plus »Filature urbaine

Filature urbaine Je tiens tout d'abord a préciser que la filature dite "urbaine" est la plus simple des techniques de filature car vous pourrez vous fondre dans la foule. Mais elle nécessite quand même beaucoup de précautions et de préparation. La technique que je vais vous présenter n'est en aucun ...

Lire Plus »Caméras de sécurité & vidéosurveillance

Caméras de sécurité & vidéosurveillance Voici ci-bas deux textes sur les caméras de sécurité et la vidéosurveillance. La première partie se nomme "Les caméras de sécurité", et la deuxième "Surveillance de rue; Quelques infos (à Liège)". Pour l'occasion, nous lançons un grand projet de repérage des caméras de surveillance publiques ...

Lire Plus »Sécurité Physique – Self-Defense 2/2

Securité Physique - Self Defense - Partie II "Parce que des fois, on peut pas appeler les poulets quand on se fait agresser." Introduction Ouep, partie II, ca rigole plus. Comme promis, plus court, mais plus intense. Au programme : - avertissement/disclaimer; - choix d'une arme de défense; |- ...

Lire Plus »Sécurité Physique – Self-Défense 1/2

Sécurité Physique - Self-Défense - Partie I Introduction : Comme il a été sans cesse répété, Rafale a la particularité de parler de techniques physiques et pas forcement accompagnées de technologies. Ainsi, dans cet article en plusieurs parties, nous allons voir quelques techniques de combat. On commencera par étudier ...

Lire Plus »Comment s’introduire dans une banque

Rapport d'intrusion classique Bonjour , bonsoir , mesdames , mesdemoiselles , messieurs ! Je rédige cet article dans un but purement informatif et distrayant . Je vais vous apprendre quelques bases d'explorations urbaines et d'intrusions . Pour cela j'ai choisi un batiment qui m'interressait depuis un certain moment . C'est ...

Lire Plus »Le Flooding

Le flooding brute Le ping-flood Cette attaque est la plus commune et la plus connue. Cette fois, on ne veut pas crasher l'ordinateur distant mais le saturer, de façon à ce qu'il ne puisse plus communiquer. Les attaques de flood TCP/IP essaient de simplement surcharger la bande passante sur le ...

Lire Plus »Dénis de Service

Les Denial of Service (DoS) Notre but n'est pas de fournir des outils tout prêts à utiliser afin d'effectuer des DoS performants. Ceci dit, il nous paraît important de se familiariser avec les techniques de détournement de TCP/IP (TCP/IP Hijack), c'est pourquoi nous allons ici vous exposer brièvement la théorie de certaines ...

Lire Plus »HTTP Splitting

HTTP Request Splitting Aussi communément appellé HTTP Request Smuggling, ce type particulier de faille est plutôt un problème d'implémentation de la part des serveurs Web, Firewalls ou serveurs proxy. Le but est d'injecter des requêtes spécialement conçues pour prendre parti de ces erreurs de conceptions ou du moins de non-respects de ...

Lire Plus »Le Directory Traversal

Définition Le directory traversal (parfois appellé directory transversal) n'est pas réellement une faille spéciale mais une technique de navigation qui peut souvent être exploitée (souvent spécifique des langages et du serveur Web). En fait, on se sert des liens symboliques . et .. qui signifient respectivement "le dossier où je me trouve" et "le dossier parent de ...

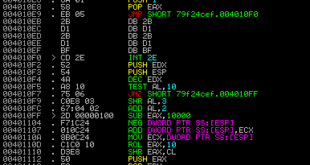

Lire Plus »Technique anti-debugging

La méthode ptrace Explication de la méthode Elle est assez simple d'utilisation : sous les systèmes UNIX, un appel système nommé ptrace sert à débogguer les éxécutables (les tracer, les modifier, poser des points d'arrêt, etc..). Il va de soi que cet appel système est utilisé par tous les ...

Lire Plus »